Grub Customizer no tiene una interfaz tan intuitiva ni un asistente que realice una reparación automática del Grub como hace Boot Repair.

Pero tampoco es nada difícil de manejar como podrán comprobar.

Grub Customizer tiene otras cosas que Boot Repair no tiene. Yo creo que las dos herramientas se complementan perfectamente y no se entorpecen para nada. Más bien todo lo contrario.

Boot Repair al parecer tiene "a veces" algunos problemas para reconocer algunos arranque con Windows 7, cosa que con Grub Customizer no sucede.

Las pruebas han sido realizadas en un equipo (no el mio) con tres OS, dos distribuciones Linux y otra de Windows 7.:

La interfaz de Grub Customizer es bastante intuitiva como podemos comprobar:

Desde esta ventana podemos activar o desactivar las casillas que queramos para que tan sólo se muestren en el arranque los puntos que nosotros estimemos oportuno.

Aquí podemos ver la diferencia al mostrarse las opciones del Grub (para esto utilizo la herramienta creada por Andrew de webupd8 la cual refleja fehacientemente el Grub y su configuración igual que en el arranque):

Podemos ordenar los puntos de arranque de los distintos OS como más nos guste:

Nota: recuerdo lo expuesto anteriormente con respecto a mover el punto de Windows el cual no se nos permitía. Ignoro si esto es debido algún problema del sistema o que simplemente no es posible.

Otra cosa muy interesante que podemos llevar acabo con esta utilidad, es el renombrarmiento de los puntos de arranque:

Sin duda las siguientes son las que llama más la atención y es la de poder configurar la forma en que se visualiza y comporta nuestro Grub:

La primera y segunda pestaña son prácticamente un calco del Administrador de Arranque de Ubuntu. Salvo en algunos puntos como por ejemplo la posibilidad de añadir parámetros al Kernel, la posibilidad de cambiar los colores de las letras del menú y cabe destacar la posibilidad de añadir la imagen que queramos a nuestro Grub.

La tercera y última ya es otro cantar y esta reservada única y exclusivamente a los usuario más avanzados y con conocimientos sobre este tema. Así que mejor no tocar nada de ésta pestaña si no se sabe lo que se está haciendo:

También nos permite como hace Boot Repair reinstalar el MBR (Master Boot Record)...

...así como la posibilidad de cambiar de partición mediante un asistente...

...bastante intuitivo.

Como decía al principio Boot Repair y Grub Customizer se complementan una a la otra y son herramientas muy a tener en cuenta con las que nos podemos ahorra muchos quebraderos de cabeza.

Grub Customizer lo podemos utilizar al igual que Boot Repair desde el LiveCd cómo desde el sistema fisicamente instalado.

Para instalar Grub Customizer puedes utilizar sus repositorios:

O bajarte sus paquetes DEB:

Luego la podremos encontrar en el apartado Sistema:

Pero tampoco es nada difícil de manejar como podrán comprobar.

Grub Customizer tiene otras cosas que Boot Repair no tiene. Yo creo que las dos herramientas se complementan perfectamente y no se entorpecen para nada. Más bien todo lo contrario.

Boot Repair al parecer tiene "a veces" algunos problemas para reconocer algunos arranque con Windows 7, cosa que con Grub Customizer no sucede.

Las pruebas han sido realizadas en un equipo (no el mio) con tres OS, dos distribuciones Linux y otra de Windows 7.:

- Boot Repair no ha tenido problema en reconocer los OS de Linux, pero no ha habido manera de que detectara la de Windows 7. ¿!?

- En cambio Grub Customizer ha detectados todos los OS instalados sin problemas.

- El único inconveniente (si se le puede llamar así) ha sido que no ha habido forma de situar a Windows 7 al principio de la lista. Es decir, ordenar la listas de arranques de tal forma que Windows 7 sea el primero en mostrarse. Lo cual no quiere decir que no se pueda hacer que sea Windows 7 el primero en arrancar.

La interfaz de Grub Customizer es bastante intuitiva como podemos comprobar:

Desde esta ventana podemos activar o desactivar las casillas que queramos para que tan sólo se muestren en el arranque los puntos que nosotros estimemos oportuno.

Antes:

Después:

Nota: recuerdo lo expuesto anteriormente con respecto a mover el punto de Windows el cual no se nos permitía. Ignoro si esto es debido algún problema del sistema o que simplemente no es posible.

Otra cosa muy interesante que podemos llevar acabo con esta utilidad, es el renombrarmiento de los puntos de arranque:

Sin duda las siguientes son las que llama más la atención y es la de poder configurar la forma en que se visualiza y comporta nuestro Grub:

La primera y segunda pestaña son prácticamente un calco del Administrador de Arranque de Ubuntu. Salvo en algunos puntos como por ejemplo la posibilidad de añadir parámetros al Kernel, la posibilidad de cambiar los colores de las letras del menú y cabe destacar la posibilidad de añadir la imagen que queramos a nuestro Grub.

La tercera y última ya es otro cantar y esta reservada única y exclusivamente a los usuario más avanzados y con conocimientos sobre este tema. Así que mejor no tocar nada de ésta pestaña si no se sabe lo que se está haciendo:

También nos permite como hace Boot Repair reinstalar el MBR (Master Boot Record)...

...así como la posibilidad de cambiar de partición mediante un asistente...

...bastante intuitivo.

Como decía al principio Boot Repair y Grub Customizer se complementan una a la otra y son herramientas muy a tener en cuenta con las que nos podemos ahorra muchos quebraderos de cabeza.

Grub Customizer lo podemos utilizar al igual que Boot Repair desde el LiveCd cómo desde el sistema fisicamente instalado.

Para instalar Grub Customizer puedes utilizar sus repositorios:

sudo add-apt-repository ppa:danielrichter2007/grub-customizer

sudo apt-get update

sudo apt-get install grub-customizer

O bajarte sus paquetes DEB:

Luego la podremos encontrar en el apartado Sistema:

o también lo podemos ejecutar con:

Búsqueda personalizada

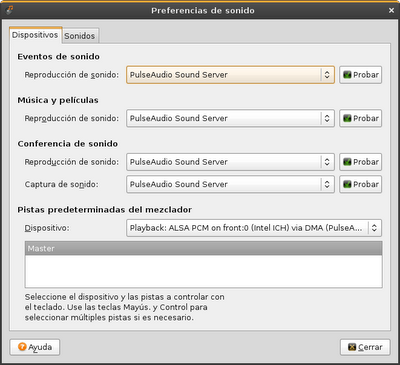

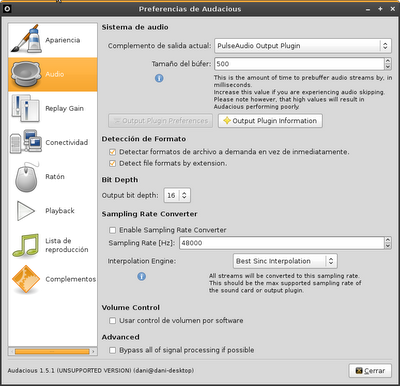

PulseAudio

PulseAudio

El Mundo de Ubuntu en las Redes Sociales

Espero que esta publicación te haya gustado. Si tienes alguna duda, consulta o quieras complementar este post, no dudes en escribir en la zona de comentarios. También puedes visitar Facebook, Twitter, Google +, Linkedin, Instagram, Pinterest, restantes Redes Sociales y Feedly donde encontrarás información complementaria a este blog. COMPARTE EN!